Von Alex Masip, Head of Data in Labelium

Neben den Änderungen, die große Browser, wie Safari und Firefox, bei der Verwaltung von Drittanbieter-Cookies vornehmen, plant Chrome ebenfalls größere Änderungen in seiner Version 80, die im Februar 2020 erschienen ist.

In diesem Artikel erläutern wir den Zusammenhang; die Veränderungen, die Chrome vornimmt; und die Auswirkungen, die diese Veränderungen nach sich ziehen. Wir werden ebenfalls erklären, wie Sie testen können, ob Ihre Website in der Lage ist, sie korrekt zu verwalten.

Cookies von Erst- und Drittanbietern

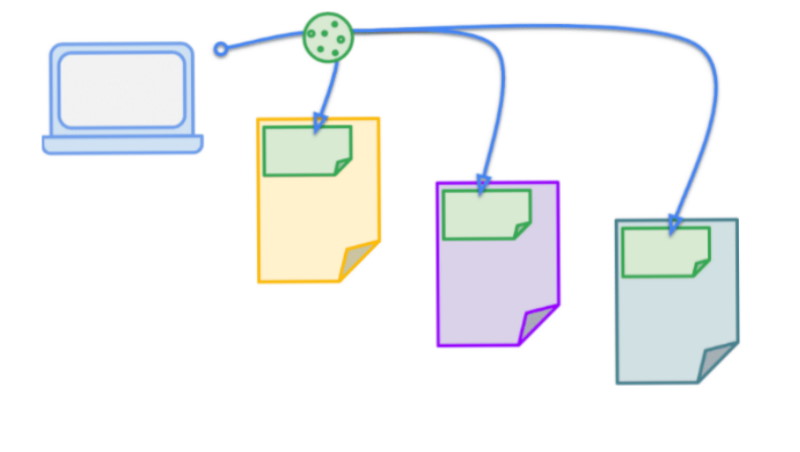

Im Allgemeinen verstehen wir unter Daten von Erstanbietern diejenigen Daten, die uns direkt, ohne Beteiligung Dritter, gehören. Im Zusammenhang mit Cookies sind Erstanbieter-Cookies diejenigen, die direkt von der Hauptdomain der Website verwaltet werden. Das heißt, alle Cookies, bei denen die Hauptdomain dieselbe ist wie die Website, auf der wir uns befinden.

Auf der anderen Seite sind Cookies Dritter diejenigen, die zu anderen Hauptdomänen gehören als der Website, auf der wir uns befinden.

Drittanbieter-Cookies sind nützlich für die Gewährleistung der lückenlosen Kontinuität in der Navigation der Nutzer. Wenn wir beispielsweise ein Youtube-Video auf unsere Website stellen, wird die Information, dass der Nutzer bei Youtube angemeldet ist, das Video bereits gesehen hat oder es für eine spätere Ansicht markiert hat, mit einem Drittanbieter-Cookie erfasst. Ohne dieses Cookie muss der Nutzer unsere Website verlassen und zu Youtube gehen, um sich erneut anzumelden.

Das Problem ist, dass diese Art von Cookies in vielen Fällen nicht für rein positive Zwecke eingesetzt werden. Am bekanntesten ist seine Verwendung, um den Nutzer während des Surfens zu Profiling- und Online-Werbezwecken zu verfolgen. Es gibt aber auch potenziell viel schwerwiegendere Sicherheitsmängel.

Die Verwaltung von Drittanbieter-Cookies in den führenden Browsern

Gesetzesänderungen, wie die Datenschutz-Grundverordnung (DSGVO oder GDPR), und das öffentliche Bewusstsein für den Online-Datenschutzes haben zu großen Veränderungen in der Art und Weise geführt, wie gängige Browser, wie Safari oder Firefox, mit diesen Drittanbieter-Cookies umgehen.

Safari startete bereits 2017 den Kreuzzug gegen das Online-Tracking mit seiner ITP (Intelligent Tracking Prevention), die die Verwendung von Cookies Dritter verhinderte. ITP hat sich weiterentwickelt und arbeitet derweilen mit der Version 2.3, mit der sich Apple auch gegen Erstanbieter-Cookies und die Verwendung anderer Methoden, wie „Local Storage“, schützt.

Firefox hat sich für eine ähnliche, aber weniger aggressive Taktik entschieden. Anstatt standardmäßig alle Cookies zu blockieren, verwendet es eine Blacklisting-Methode. Es prüft, ob das Cookie zu einer der Domains gehört, die auf der Liste der Domains stehen, die Werbung und Tracking betreiben (Liste auf disconnect.me)

Chrome hat sich bisher für weitaus weniger radikale Taktiken entschieden. Es blockiert weder Erstanbieter- noch Drittanbieter-Cookies standardmäßig, obwohl es diese Option seinen Nutzern in seiner Datenschutzverwaltung anbietet.

Die große Neuerung, die mit der Version 80 von Chrome einhergeht, besteht darin, dass die Änderungen standardmäßig aktiv sind, ohne dass der Nutzer sie explizit aktivieren muss.

Verwaltung der Cookies in Chrome 80

Chrome wird ab Version 80 beginnen, die sichere Verwendung des SameSite-Attributs für Applikationen von Drittanbietern zu verlangen.

Das SameSite-Attribut ist nicht neu, aber es wurde bisher nicht regelmäßig verwendet. Es kann drei verschiedene Werte annehmen:

SameSite=Strict.- Reine Verwendung von Erstanbieter-Cookies SameSite=Lax.- Zwischenstufe, die bestimmte Verwendungen Dritter erlaubt. Die Verwendung des Cookies ist auf externen Domains erlaubt, wenn sie von einem direkten Link kommen, z.B. um einen Nutzer eingeloggt zu halten. Aber es erlaubt nicht die Verwendung des Cookies durch andere Methoden, wie der POST-Methode. SameSite=None.- Standardmäßige Verwendung von Drittanbieter-Cookies

Der große Unterschied in diesem Chrome-Update besteht darin, dass es SameSite=None zwangsweise als sicher deklariert. Mit anderen Worten, folgendes wird abgelehnt:

Set-Cookie: promo=abc123; SameSite=None

Und folgendes sollte verwendet werden:

Set-Cookie: promo=abc123; SameSite=None; Secure

Im ersten Fall lehnt Chrome das Cookie ab, und wenn es nicht als SameSite deklariert ist, behandelt Chrome das Cookie als wäre es SameSite=Lax, und blockiert so seine Verwendung von Dritten.

Wie betrifft mich diese Änderung?

Sie müssen sich keine Sorgen über die Cookie-Verwaltung von Google machen, aber wenn wir eine Cross-Site-Funktionalität mit anderen Cookies verwenden, ist es wichtig, sicherzustellen, dass diese dem Standard entsprechen. Andernfalls werden wir Elemente finden, die nicht mehr funktionieren werden.

Wichtige Herausforderungen, die es zu berücksichtigen gilt:

- Nicht alle Sprachen und Bibliotheken erlauben zurzeit den Wert „None“. In diesen Fällen muss es direkt im Cookie Header deklariert werden. Weitere Informationen finden Sie im folgenden Dokument von Github.

- Einige ältere Browser sind nicht in der Lage, das Attribut „None“ richtig zu verwalten. Liste der inkompatiblen Browser.

Wie kann ich die Wirksamkeit auf meiner Website testen?

Es wird dringend empfohlen, so bald wie möglich zu prüfen, ob diese Änderung einen signifikanten Einfluss auf unsere Website haben wird.

Für Tests mit Version 76+ von Chrome:

- Gehen Sie zu chrome://flags und aktivieren Sie #same-site-by-default-cookies und #cookies-without-same-site-must-be-secure. Starten Sie den Browser neu.

- Beginnen Sie mit den Tests. Es ist besonders wichtig, alles zu überprüfen, was mit den Navigationsabläufen zu tun hat, die einen Login, Wechsel von Domains und Cross-Site Content erfordern. Es ist ebenfalls wichtig zu beachten, dass aufgrund der 2-Minuten-Begrenzung von „Lax+POST“ empfohlen wird, jeden Fluss zu testen, der POST mit Verspätungen von weniger und mehr als zwei Minuten beinhaltet.

- Falls die Website nicht mehr so funktioniert, wie sie sollte:

- a. Beginnen Sie mit der Deaktivierung von #cookies-without-same-site-must-be-secure. Wenn dies das Problem löst, gibt es Cookies mit dem Wert SameSite=None, die nicht sicher sind.

- b. Deaktivieren Sie beide Flags. Wenn dies das Problem löst, ist es notwendig, die Cookies zu identifizieren auf die Cross-Site zugegriffen werden, und ihnen die Attribute „SameSite“ und „Secure“ zuzuweisen.